新版Thanos勒索软件服务采用了可绕过多数杀软技术

安全企业Nyotron在去年11月披露了可供勒索软件绕过安全侦测机制的RIPlace技术,当时尚未有任何勒索软件采用该技术,不过,另一安全企业Recorded Future最近发现,新版的Thanos勒索软件已经加入了RIPlace技术,还把它纳入“企业版”功能中。

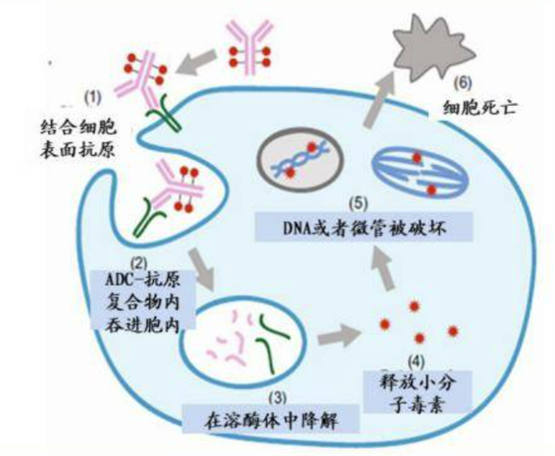

Nyotron解释,勒索软件的攻击有三个标准步骤,先打开及读取源文件案,再于内存中加密文件,之后破坏源文件案。而破坏源文件案的方法有3种,把加密文件写进源文件案中;或是直接将加密文件存入硬盘,再利用DeleteFile功能删除源文件案;也能选择把源文件案存入硬盘,再通过Rename功能置换源文件案,几乎所有黑客都采用前面两种,而第三种则属于Windows操作系统的设计漏洞,尚未被黑客利用,但只需要两行程序就能开采,并将它命名为RIPlace技术。

当时Nyotron还公布了RIPlace的概念性验证攻击程序,而且测试了坊间号称可侦测勒索软件的十多种杀毒工具,发现它们全都无法逮到通过RIPlace技术所执行的攻击行动。

而Recorded Future则发现,外号为Nosophoros的黑客今年1月当地下论坛中兜售的Thanos勒索软件,便采用了RIPlace技术,很可能是市场上第一个采用RIPlace的勒索软件。

黑客将Thanos定位为勒索软件产生器,具备43种配置选项,还提供只订阅一个月的轻量版(Light),以及可订阅整个Thanos生命周期的企业版(Company),而高端的RootKit、RIPlace或是在目标组织中横向移动的功能,都只出现在企业版中。

Recorded Future预期,勒索软件即服务(ransomware-as-a-service)的市场将会继续茁壮,且订阅轻量版的用户都能成为Thanos会员,而Thanos的企业客户,则能创建自己的勒索软件即服务业务。